量子(Quantum)攻击系统——美国国家安全局“APT-C-40”黑客组织高端网络攻击武器技术分析报告(一)

随着网络空间安全形势的日益严峻,国家级高端持续性威胁(APT)攻击已成为全球关注的焦点。其中,由美国国家安全局(NSA)下属的“APT-C-40”黑客组织所研发和部署的“量子”(Quantum)攻击系统,以其高度隐蔽性、精准性和强大的网络渗透能力,代表了当前网络攻击技术的尖端水平。本报告作为系列分析的第一部分,将深入剖析该攻击系统的技术架构、运作机制及其对全球网络安全的潜在威胁。

一、量子攻击系统概述

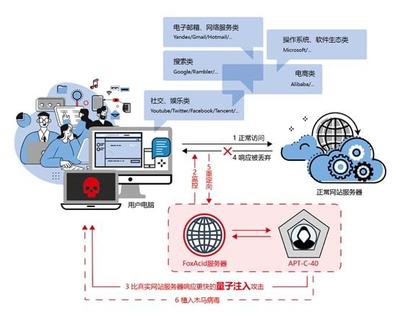

“量子”攻击系统并非指代量子计算技术,而是NSA用于描述其高速、精准网络攻击能力的一个代号。该系统主要依托于互联网的基础设施,特别是运营商级的网络节点,实现对特定目标的流量劫持与注入攻击。其核心思想在于“抢占先机”:通过在目标用户与合法服务器之间插入恶意响应,在合法数据包到达之前,将恶意代码投送至目标设备,从而绕过传统基于特征识别的安全防护。

二、核心技术机制分析

- 网络流量监控与劫持:量子系统能够对全球互联网的特定路由进行持续监控。通过利用网络运营商之间的边界网关协议(BGP)路由漏洞或通过其他合作方式,攻击者可以将目标用户的网络流量重定向至其控制的“中间人”攻击服务器。

- 高速响应与数据包注入:这是量子系统的标志性技术。一旦系统识别出目标用户向特定网站(如社交媒体、搜索引擎、电子邮件服务)发起请求,其攻击服务器会以“光速”抢在合法服务器回应之前,向用户发送携带恶意代码的伪造响应数据包。这种“抢答”机制使得攻击极难被察觉和防御。

- 漏洞利用链集成:抢答注入的恶意负载通常是一个精巧的浏览器漏洞利用链。该利用链会针对目标浏览器及其插件中未公开的“零日”漏洞或已修复但用户未及时更新的“N日”漏洞,实现无声无息的代码执行,最终在目标系统上植入后门。

- 模块化与持久化:成功植入的后门(如“Validator”、“Unitedrake”等)具有高度的模块化特性,可以根据任务需要动态加载功能模块,如文件窃取、屏幕监控、内网横向移动等。其采用多种高级持久化技术,确保在系统重启后仍能保持控制。

三、攻击特征与防护难点

- 高度定向性:量子攻击并非漫无目的的扫描,而是针对精心挑选的特定个人、组织或国家实体。攻击的触发条件与目标访问的特定网页内容紧密关联。

- 利用合法基础设施:攻击大量依赖全球互联网的骨干网和运营商网络,使得恶意流量与正常流量混杂,溯源极其困难。

- 低可见性:由于攻击发生在网络层,且利用了时间差漏洞,传统的终端杀毒软件和网络入侵检测系统(IDS)往往难以有效预警。

四、启示与应对建议

量子攻击系统的曝光揭示了国家级APT攻击正在向更底层、更基础的网络设施延伸。应对此类高端威胁,需要构建“纵深防御”体系:

- 强化网络基础设施安全:运营商需加强BGP路由安全(如部署RPKI),提升对异常路由劫持的监测与响应能力。

- 推动加密通信普及:全面采用及强化HTTPS、DNS over HTTPS/TLS等加密技术,增加攻击者实施流量劫持与注入的难度。

- 提升威胁狩猎能力:安全团队应从基于特征的检测,转向基于行为分析和异常流量分析的威胁狩猎,主动寻找网络中潜伏的APT活动痕迹。

- 加强漏洞管理与供应链安全:及时更新所有软件,减少可利用的漏洞面;同时对关键信息基础设施的供应链进行安全审查。

NSA的“量子”攻击系统是网络空间“武器化”的一个典型缩影,其技术复杂性和战略意图远超普通网络犯罪。它警示我们,网络安全已不仅是技术问题,更是关乎国家主权与安全的核心议题。本报告后续部分将继续深入分析其具体攻击平台、恶意代码样本及全球活动轨迹,为构建有效的网络防御体系提供技术参考。

如若转载,请注明出处:http://www.hjzxxzxfu.com/product/33.html

更新时间:2026-03-01 14:53:55